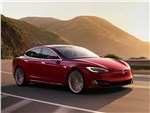

Компания Tesla Motors сообщила о выходе обновления для программного обеспечения седана Tesla Model S, закрывающего уязвимость в системе безопасности. Эксплойт позволил «злоумышленникам» получить контроль над бортовым компьютером и заглушить мотор во время движения.

«Злоумышленниками» оказались два специалиста IT-индустрии: главный технический директор по кибербезопасности компании Lookout Кевин Махаффи и главный исследователь по вопросам безопасности компании Cloudflare Марк Роджерс. Они взломали Tesla Model S, чтобы проверить слухи о том, что программное обеспечения Tesla Motors превосходит аналоги других автопроизводителей.

В ходе эксперимента они смогли получить беспроводной доступ к бортовому компьютеру автомобиля и заглушить двигатель. Правда, сначала хакерам потребовалось получить физический доступ, после чего уже установить беспроводное соединение. На этом этапе они могли произвольно изменять показания спидометра, отпирать/запирать двери и управлять стеклоподъемниками. После того, как хакеры отключили электропитание, сработала система безопасности, и электрокар плавно затормозил. Отметим, что в целях безопасности находящихся внутри автомобиля Марка и Кевина этот тест проводился на низкой скорости (около 8 км/ч).

«Мы заглушили двигатель во время движения на скорости пять миль в час. Погасли все экраны, выключилась музыка, сработал ручной тормоз, и машина остановилась», — сообщили эксперты.

Второй тест был проведен специалистами на высокой скорости. Они попытались удаленно включить стояночный тормоз, но при попытке это сделать сработала система защиты. Приборная панель погасла, электрокар автоматически переключился на нейтральную скорость, а водитель, сохранивший управление, смог спокойно съехать на обочину.

По результатам тестирования было выявлено 6 уязвимостей, которые позволяют получить удаленный контроль над автомобилем. В ответ на эти результаты компания Tesla Motors подготовила патч, закрывающий найденные эксплойты. Обновление автоматически будет установлено на седаны Model S 6 августа.

«Наша команда тесно сотрудничает с экспертами в области безопасности, чтобы обеспечить постоянную защиту наших систем от всевозможных уязвимостей путем проведения регулярных стресс-тестов, проверок и выпуска обновлений», — заявил автопроизводитель.

Напомним, что это не первый случай взлома бортовых компьютеров современных автомобилей. Ранее энтузиасты Чарли Миллер и Крис Валасек продемонстрировали 0day-уязвимость в системе Uconnect, которая установлена на новых автомобилях Jeep Grand Cherokee. Штатно система предоставляет пользователю возможность удаленно управлять машиной с помощью смартфона: завести двигатель, узнать координаты по GPS, отрегулировать температуру и т.д.

В ходе эксперимента хакеры удаленно получили полный контроль над бортовым компьютером автомобиля. При этом им не понадобился физический доступ к нему – они сидели с ноутбуками дома у одного из участников эксперимента. Для начала Чарли и Крис включили дворники, сменили музыку и температурный режим в салоне, а затем перешли к более серьезным вещам. Им удалось заблокировать тормоза и рулевое управление во время движения автомобиля. При этом водитель (редактор издания Wired Энди Гринберг, согласившийся участвовать в эксперименте в качестве водителя) оказался фактически беспомощен – спустя пару минут его автомобиль оказался в кювете (сам Энди не пострадал).

Как сообщают хакеры, любой, кто знает IP-адрес автомобиля, с помощью Uconnect может получить контроль практически над всеми его системами. Этот эксплойт содержится в программном обеспечении 471 000 автомобилей с 2013 по 2015 годов выпуска.

Спустя 9 месяцев компания Fiat Chrysler выпустила патч, закрывающий уязвимость. Владельцы автомобилей Jeep Grand Cherokee, Dodge Ram, Dodge Viper и Dodge Durango могут скачать его со специального сайта, залить на флешку и вручную перепрошить бортовой компьютер. Также можно обратиться за помощью в сервисный центр. Официальные представители компании прокомментировали эксперимент Чарли и Криса так: «Мы признательны ИБ специалистам за их вклад, который позволяет индустрии лучше понимать потенциальные уязвимости. Однако мы хотели бы предостеречь их, чтобы в попытках улучшить общественную безопасность, они, вместо этого, ее не скомпрометировали».